錢包裡的 nft 莫名消失?真相是被駭客「零元購買」轉走,加密資安公司慢霧科技以釣魚網站實例示範,常見的 NFT 異常消失、錢包遭駭是如何藏在惡意合約裡的。本文由慢霧科技 AML 團隊 實測、撰寫與整理。

(前情提要:NFT新型釣魚示警!用戶收到「來路不明空投」、在OpenSea上假性報高價)

(相關補充:NFT資安 | 慢霧:揭露瀏覽器惡意書籤,如何盜取你的 Discord Token?)

據慢霧區情報,發現NFT 釣魚網站如下:

釣魚網站1:https://c01.host/

釣魚網站2:https://acade.link/

我們先來分析釣魚網站 1:

進入網站連接錢包後,立即彈出簽名框,而當我嘗試點擊除簽名外的按鈕都沒有反應,看來只有一張圖片擺設。

我們先看看簽名內容:

Maker:用戶地址

Taker:0xde6135b63de c c47d5a5d47834a7dd241fe61945a

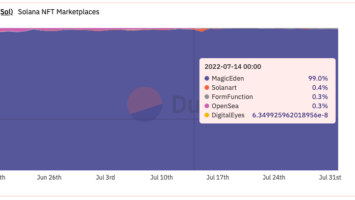

Exchange:0x7f268357A8c2552623316e2562D90e642bB538E5,查詢後顯示是 OpenSea V2 合約地址。

大概能看出,這是欺騙用戶簽名 NFT 的銷售訂單,NFT 是由用戶持有的,一旦用戶簽名了此訂單,騙子就可以直接通過 OpenSea 購買用戶的 NFT,但是購買的價格由騙子決定,也就是說騙子不花費任何資金就能「買」走用戶的 NFT。

此外,簽名本身是為攻擊者儲存的,不能通過 Revoke.Cash 或 Etherscan 等網站取消授權來廢棄簽名的有效性,但可以取消你之前的掛單授權,這樣也能從根源上避免這種釣魚風險。

延伸閱讀:Defi、NFT投資者必學工具》瀏覽器擴充 Revoke — 撤銷可疑合約授權、釣魚網站警示

查看源代碼,發現這個釣魚網站直接使用 HTTrack 工具克隆 c-01nft.io 站點(真實網站)。對比兩個站點的代碼,發現了釣魚網站多了以下內容:

查看此 JS 文件,又發現了一個釣魚站點 https://polarbears.in。

如出一轍,使用 HTTrack 複製了 https://polarbearsnft.com/(真實站點),同樣地,只有一張靜態圖片擺設。

跟隨上圖的連結,我們來到 https://thedoodles.site,又是一個使用 HTTrack 的釣魚站點,看來我們走進了釣魚窩。

對比代碼,又發現了新的釣魚站點 https://themta.site ,不過目前已無法打開。

通過搜尋,發現與釣魚站點 thedoodles.site 相關的 18 個結果。同時,釣魚網站 2(https://acade.link/)也在列表裡,同一夥騙子互相 Copy,廣泛撒網。

再來分析 釣魚站點 2,

同樣,點擊進去就直接彈出請求籤名的窗口:

且授權內容與釣魚站點 1 的一樣:

Maker:用戶地址

Exchange:OpenSea V2 合約

Taker:騙子合約地址

先分析騙子合約地址(0xde6 45a ),可以看到這個合約地址已被 MistTrack 標記為高風險釣魚地址。

接著,我們使用 MistTrack 分析該合約的創建者地址(0x542 b56):

發現該釣魚地址的初始資金來源於另一個被標記為釣魚的地址(0x071 48E ),再往上追溯,資金則來自另外三個釣魚地址。

本文主要是說明了一種較為常見的 NFT 釣魚方式,即騙子能夠以 0 eth(或任何代幣)購買你所有授權的NFT,同時我們順藤摸瓜,扯出了一堆釣魚網站。建議大家在嘗試登錄或購買之前,務必驗證正在使用的 NFT 網站的URL。同時,不要點擊不明連結,也不要在不明站點批准任何簽名請求,定期檢查是否有與異常合約交互並及時撤銷授權。最後,做好隔離,資金不要放在同一個錢包裡。

📍相關報導📍

研究員:900多加密貨幣、NFT釣魚網站,都指向同一行為者;Sui Discord 遭駭

安全警惕|2000萬枚OP被盜背後:任何多簽錢包用戶都可能會犯的錯誤!

縝密的可怕!以太坊巨鯨自曝遭遇「社交工程詐騙」,1.25 億美元 ETH 險些被盜!

Tags: NFTOpenSea惡性合約惡意合約釣魚釣魚網站駭客本文轉自網路,如有侵權請來信告知,本網站不代表任何投資建議,僅提供資訊,若用戶有任何投資相關行為皆與本站無關

Comments (No)