今日清晨一名 Twitter 用戶 Spreek 發現資產跨鏈協議 Nomad 似乎發生 Rug 事件,有大量的代幣以每分鐘約 1,000 萬美元的從協議中轉出。經過查證後,發現這不單單是駭客事件,而是件去中心化的集體搶劫。

跨鏈協議 Nomad 遭駭

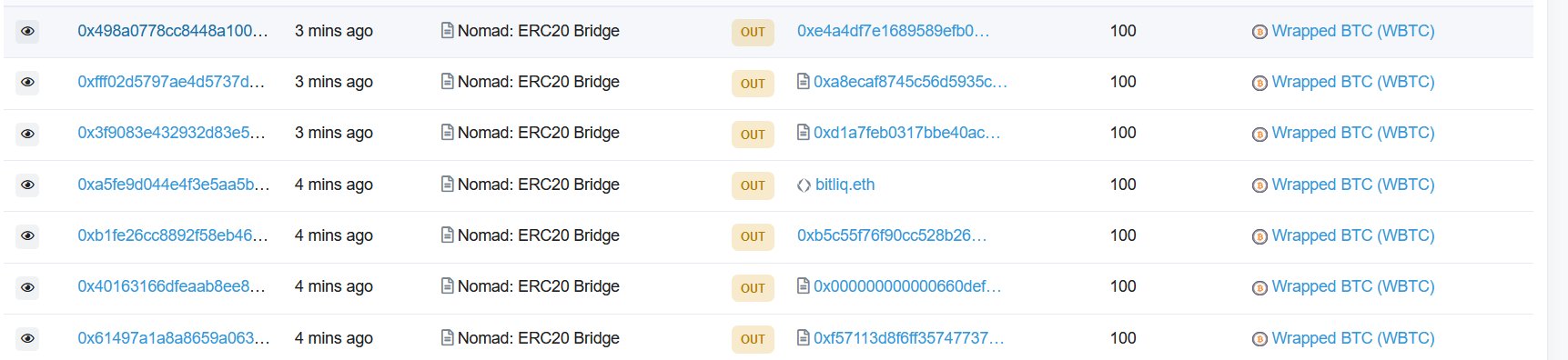

根據 Spreek 的推文,其於今早發現有一波波的代幣從跨鏈協議 Nomad 上轉移到各個不同地址,最初從 WBTC 開始,接者是 WETH、usdc 等。依其觀察,代幣轉移的速度相當迅速,每分鐘約有 1,000 萬美元流出。

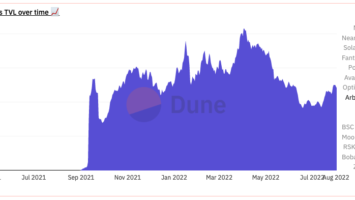

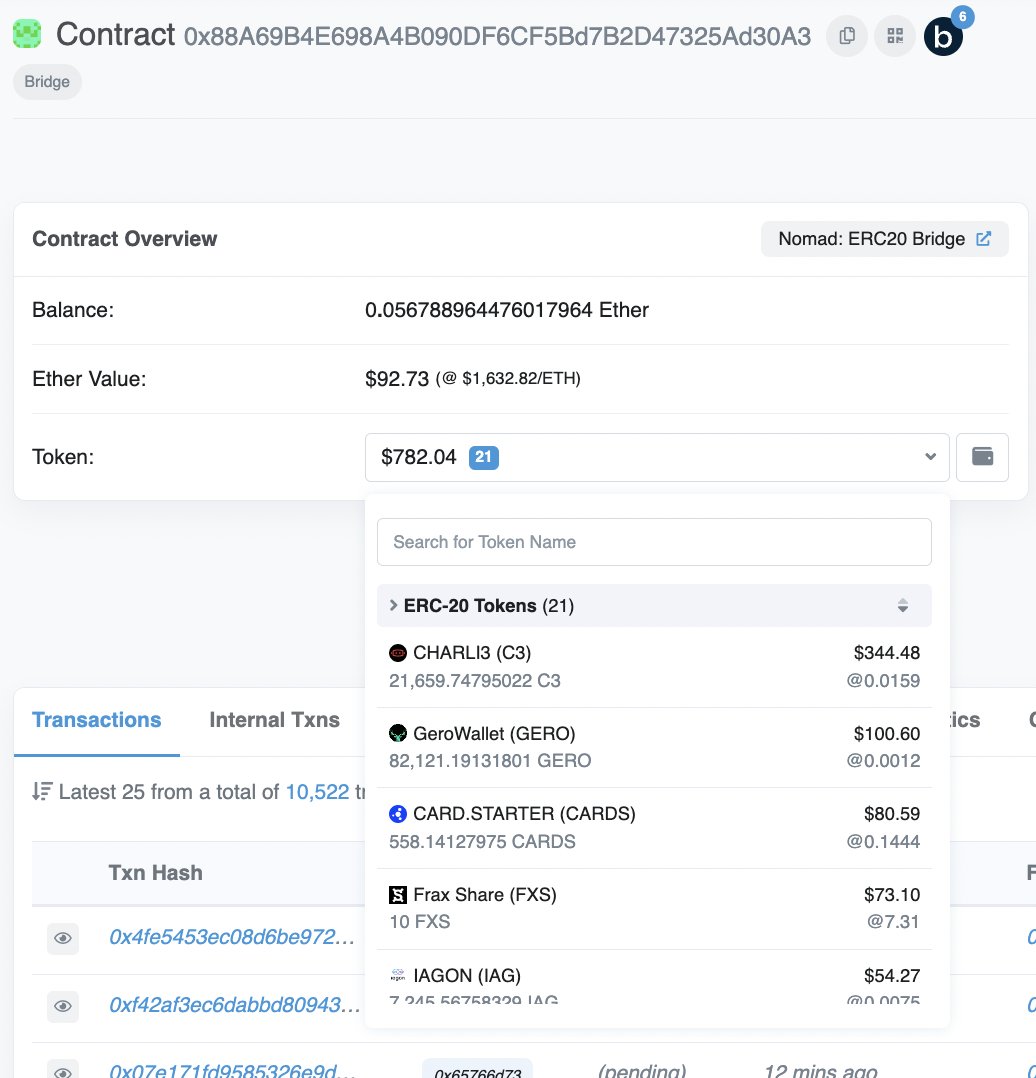

在此事件發生後,Nomad 上原先約 1.9 億美元的資產,當前僅剩不到千分之一,僅殘存約 782 美元。

小漏洞使 Nomad 成為眾人的提款機

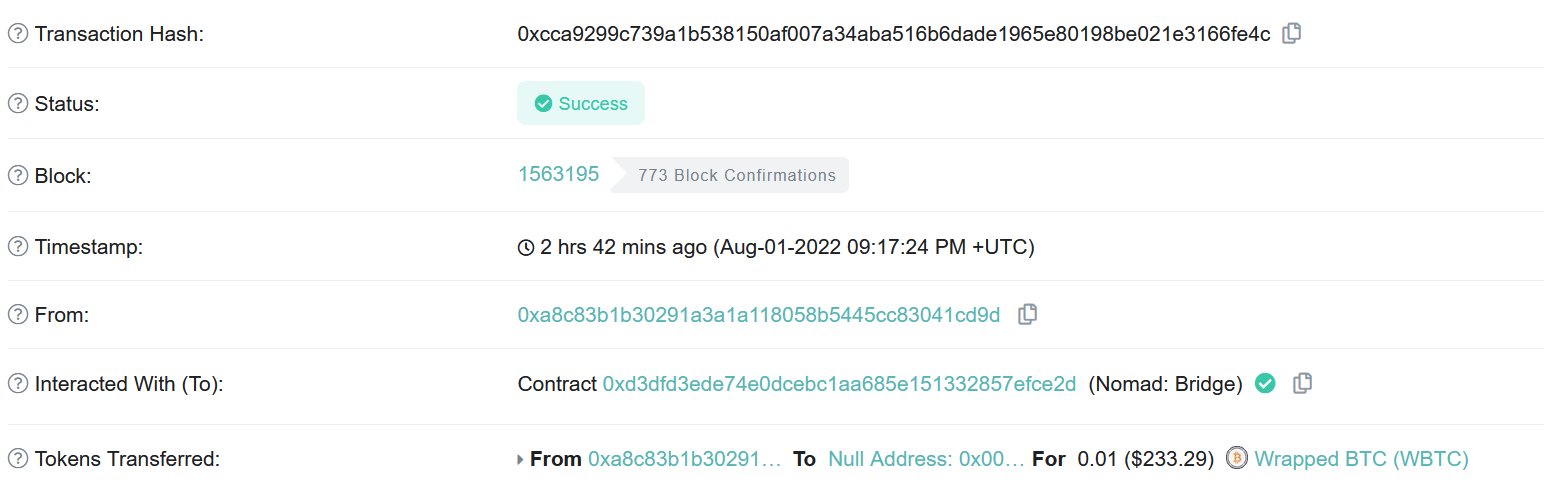

在事情傳播開來後,加密投資機構 paradigm 的研究員 samczsun 及區塊鏈開發者 foobar 也在第一時間對此事作出解釋。其表示在研究過 Moonbean 網路後發現,透過 Nomad 從 Moonbean 跨鏈出的資產,在跨鏈至以太坊之後竟然變多了。

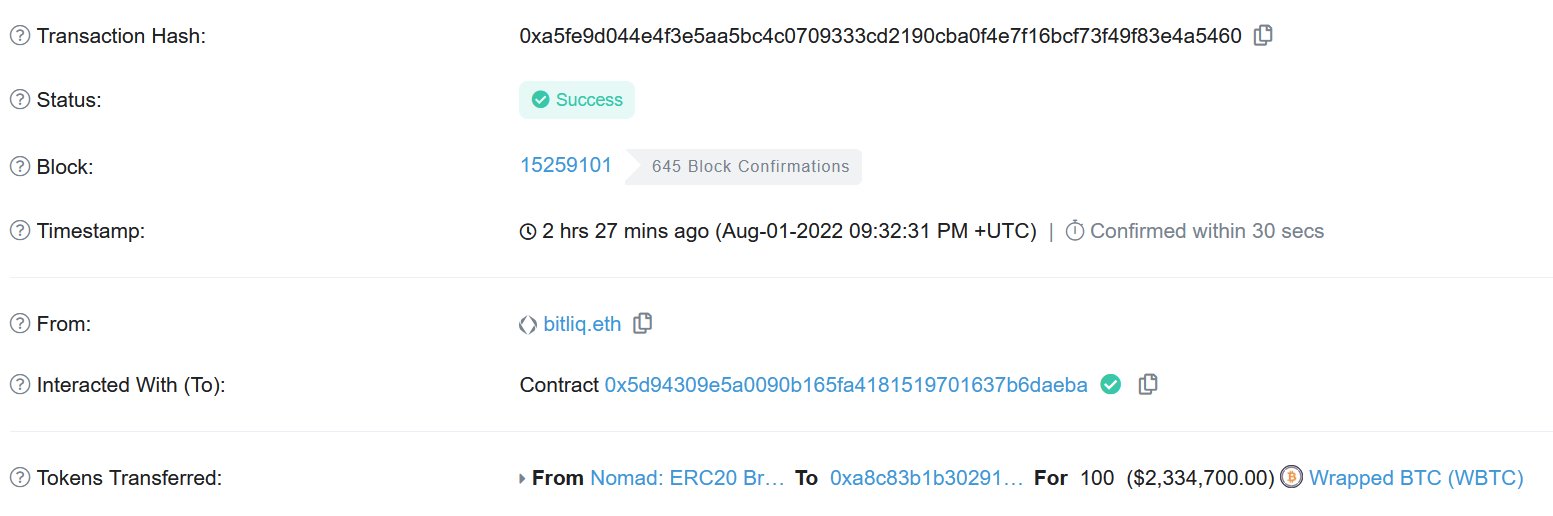

以下案例從 Moonbean 跨鏈出 0.01 WBTC,卻跨鏈進以太坊 100 WBTC。

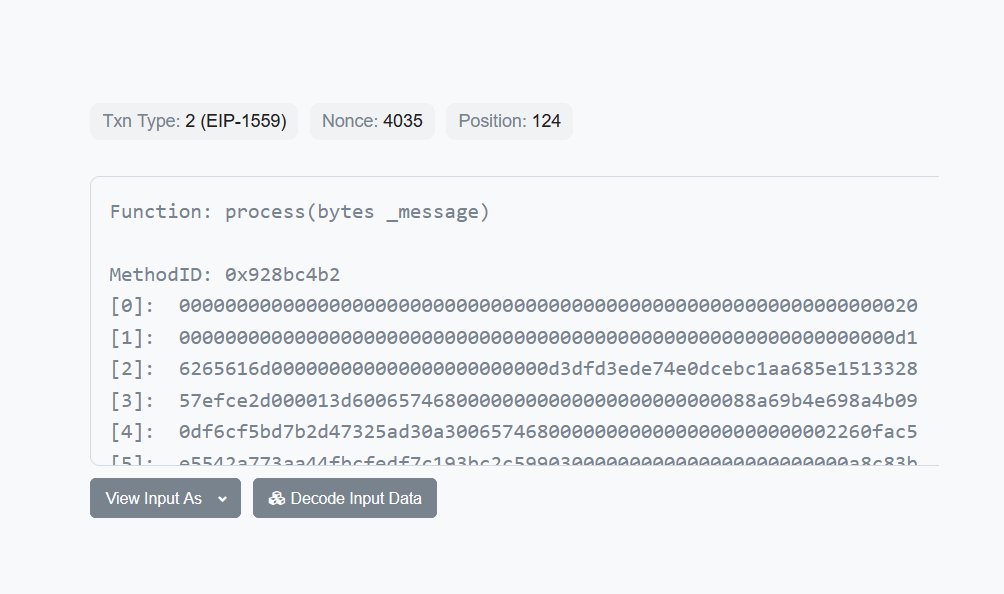

然而,經過進一步的觀察,samczsun 發現跨鏈至以太坊的交易並沒有授權任何東西,僅是直接呼叫了 process() 函示。

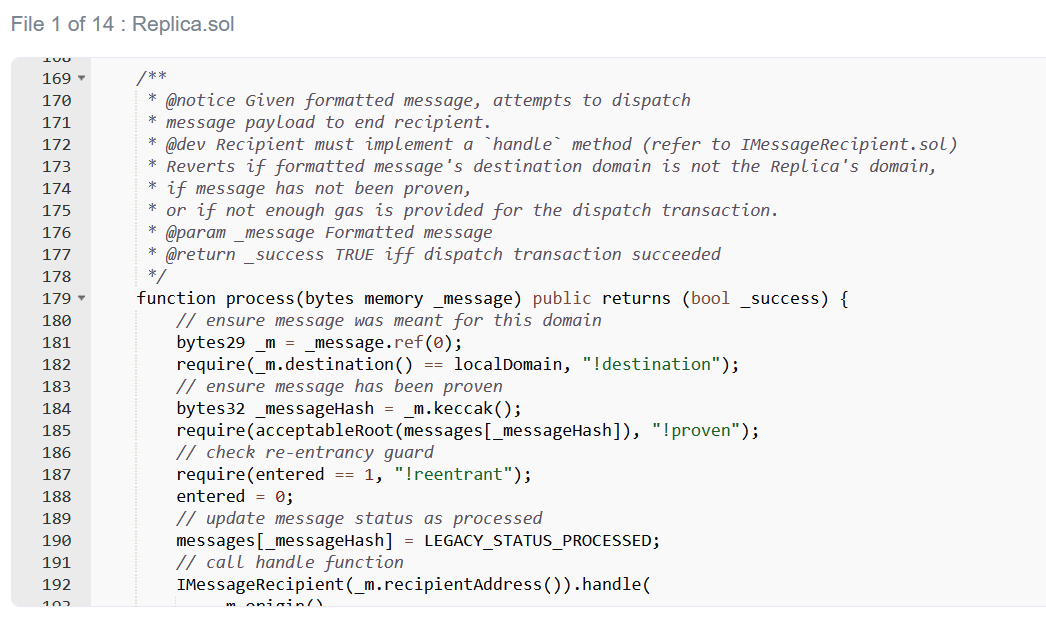

samczsun 表示這是因為 Replica 合約發生了致命缺陷,主因發生在第 185 行。此行是要確認訊息中包含可確認的 merkle root,防止用戶傳遞任意數據。

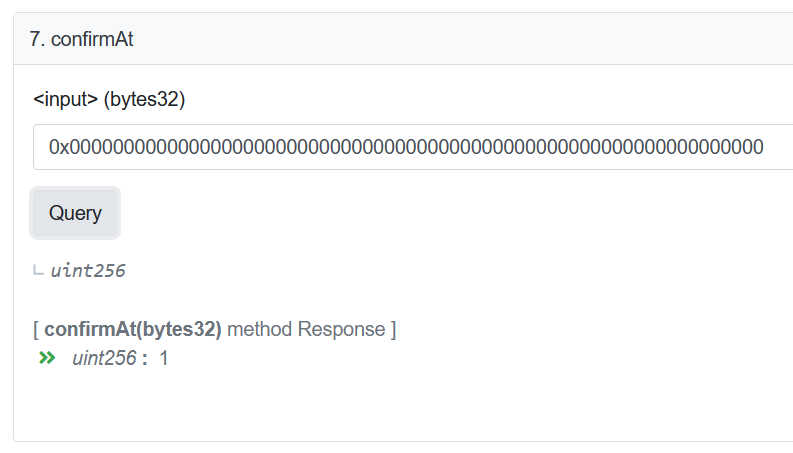

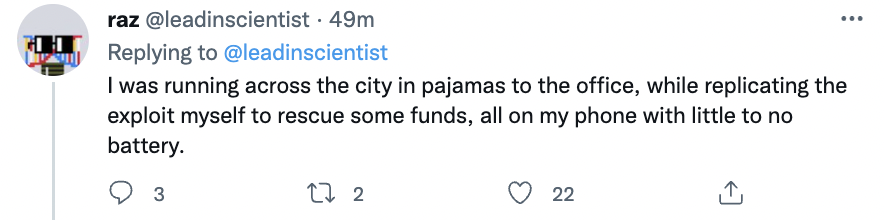

然而 foobar 表示團隊在 41 天前呼叫 initialize() 函示時,將零根 (zero root, 0x00) 標記成可接受的根。這意味著在預設情況下每條訊息都會自動證明,也就是為什麼本次駭客事件會這麼混亂且涉及這麼多人的原因。

「若用戶想要盜取跨鏈橋的資金,只需複製最初駭客呼叫的交易數據,並將原地址替換為個人地址,交易就會成功!就像 CTRL-C、CTRL-V 一樣簡單。」foobar 說道。

在駭客事件發生的期間 EVMOS 代幣上漲超過 150%,原因可能出自 Nomad 為 cosmos 生態 EVM 兼容鏈 Evmos 的主要跨鏈橋,被盜資金在出金時需要 EVMOS 作為 Gas。

遭駭事件後續

在事件發生後,Evmos 團隊在 Twitter 上表示正與 Nomad 團隊密切合作,而 Nomad 已暫停運行,因此用戶無法將他們的 ERC20 Wrap 資產從 Evmos 撤回到以太坊。未來會及時通知此事件對 Evmos 用戶及擁有 Nomad 資產的用戶有何影響。

A couple hours ago, the Nomad ERC20 bridge contract was exploited. Most assets have been drained. We're working closely with the Nomad team and will follow up as we get more info.

Rest assured, the Evmos chain is functioning properly. This is strictly a bridge exploit. (1/3)

— Evmos is Hiring ☄️ (@EvmosOrg) August 2, 2022

不過幸運的是,此事件也引起了部分白帽駭客的注意,並表示已救回部分資產將於日後歸還。

另外,根據區塊鏈資安公司慢霧的追蹤,約有一半的被害資金 (約 9,500 萬美元) 集中在三個地址,目前正在監控中。

A quick update on the @nomadxyz_ attack

So far, over $95M of the stolen funds remain in the 3 addresses below.

👇

— MistTrack🕵️ (@MistTrack_io) August 2, 2022

而另一間區塊鏈資安公司派盾則發現先前 Rari Capital 被盜事件的駭客,也是本次事件的攻擊者之一。

PeckShield found that one of the @nomadxyz_ bridge exploiters is @RariCapital (Fuse Arbitrum) exploiter, who gained ~$3m in this exploit. https://t.co/Uxy66rXrJ1 pic.twitter.com/CNI71HrKri

— PeckShield Inc. (@peckshield) August 2, 2022

本文轉自網路,如有侵權請來信告知,本網站不代表任何投資建議,僅提供資訊,若用戶有任何投資相關行為皆與本站無關

本網站所載的任何資訊均不構成投資建議,投資有賺有賠,投資人應獨立判斷,審慎投資,自負風險